หลังจากที่เราได้เรียนรู้กันมาในบทความที่แล้วว่าในโลกของระบบ OT นั้นมีมาตรฐานต่างๆ ที่องค์กรจำเป็นต้องรู้ นำมาปฏิบัติตาม และปรับใช้ให้เหมาะสมกับโครงสร้างของแต่ละองค์กร เพื่อการดูแลรักษาความมั่นคงปลอดภัยทางไซเบอร์บนระบบ OT อย่างมีประสิทธิภาพ ในบทความนี้เราจะมานำเสนอ Purdue Model ซึ่งเป็นแบบจำลองโครงสร้างสำหรับการรักษาความปลอดภัยของระบบควบคุมกระบวนการผลิตในอุตสาหกรรม หรือ Industrial Control System (ICS) ที่เป็นการแบ่งพื้นที่ตามลำดับขั้นของส่วนใช้งานต่างๆ ที่สำคัญภายในระบบ รวมถึงวิธีการปกป้องระบบ OT ให้มีความมั่นคงปลอดภัยจากมัลแวร์และการโจมตีอื่นๆ

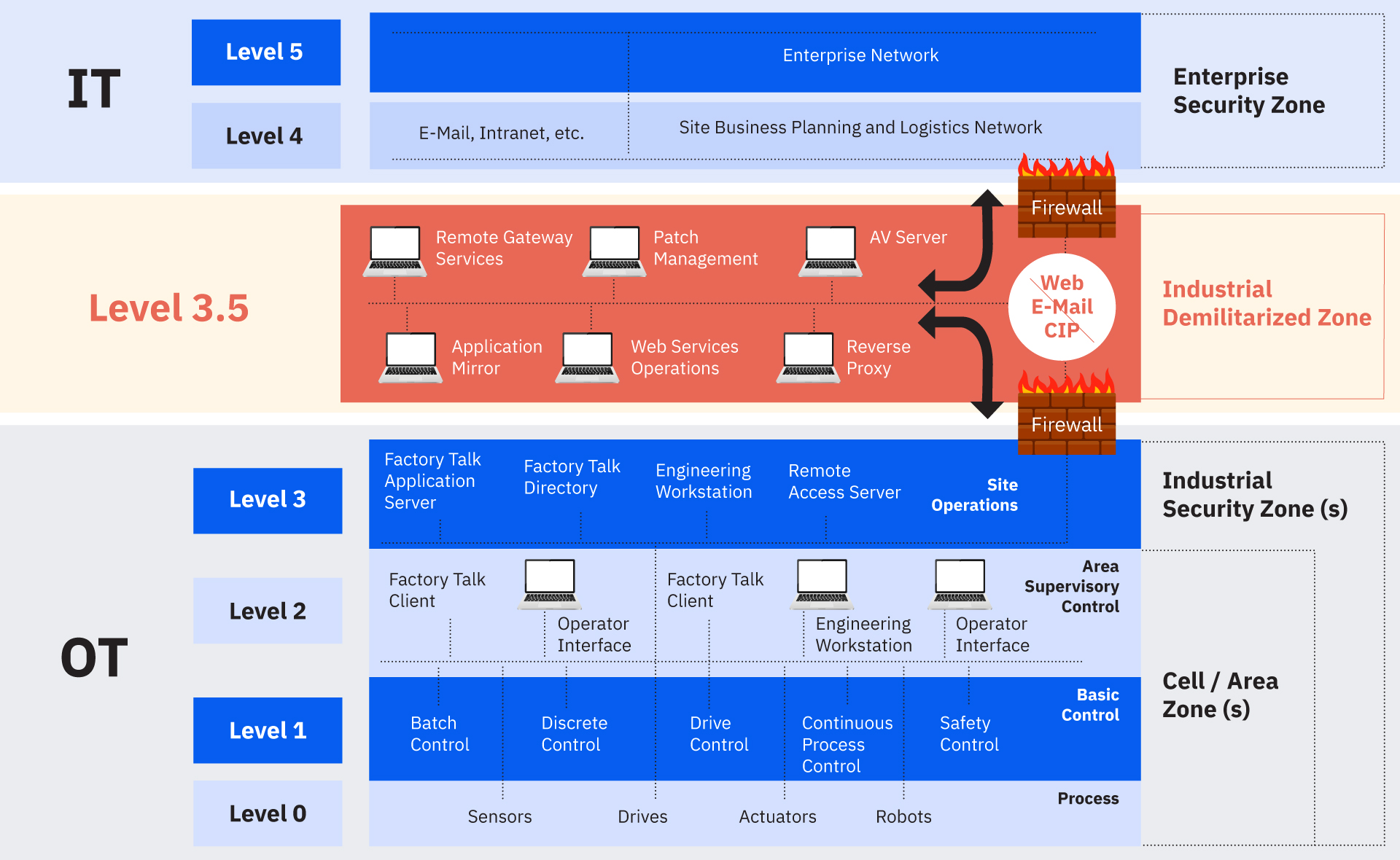

Purdue Model เป็นส่วนหนึ่งของ Purdue Enterprise Reference Architecture (PERA) โดยได้รับการออกแบบให้เป็นโมเดลที่ใช้ในการจัดการระบบควบคุมอุตสาหกรรมโดยอ้างอิงจากการไหลของข้อมูล (Data Flow Model) ซึ่งเป็นกระบวนการออกแบบและจัดการระบบควบคุมอุตสาหกรรมแบบอัตโนมัติ ซึ่งมีการแบ่ง Layer ของเครือข่ายตามลำดับ ดังภาพด้านล่าง

จากภาพดังกล่าวจะเห็นได้ว่าการควบคุมกระบวนการผลิตในอุตสาหกรรม สามารถควบคุมได้ตั้งแต่กระบวนการทางกายภาพเครื่องจักรต่างๆ ควบคุมโดยระบบ OT ไปจนถึงระบบจัดการกระบวนการทำงานที่ดำเนินการโดยระบบ IT โดยในแต่ละลำดับขั้นนั้นมีหน้าที่แตกต่างกันออกไป รวมถึงวิธีการดูแลความปลอดภัยเองก็ด้วย ซึ่งระบบเหล่านี้มีความสำคัญอย่างมากสำหรับองค์กรในกระบวนการทำงาน เพื่อให้แต่ละขั้นตอนมีความปลอดภัย และเป็นไปอย่างมีประสิทธิภาพ โดยมีการแบ่งส่วนพื้นที่การทำงานออกเป็นแต่ละระดับ ดังนี้

- Enterprise Security Zone ประกอบด้วย 2 Level คือ

- Level 5: Enterprise Network

- Level 4: Site Business and Logistics

- Industrial Demilitarized Zone (iDMZ)

- Level 3.5: Industrial Demilitarized Zone

- Manufacturing Zone or Industrial Zone

- Level 3: Site Operations

- Level 2: Area Supervisory Control

- Level 1: Basic Control

- Level 0: The Process

เพื่อให้เข้าใจง่ายขึ้น เราจะเล่ารายละเอียดของแต่ละพื้นที่ รวมถึงวิธีการป้องกันภัยคุกคามแบบล่างขึ้นบนเพื่อให้เห็นภาพจากเล็กไปใหญ่ จากที่เห็นในภาพข้างต้น Level 0 จะเป็นพื้นที่ระดับอุปกรณ์และค่อยๆใหญ่ขึ้น ไปจนถึงระดับ 5 ที่เป็นการทำงานแบบระบบที่เห็นกระบวนการเป็นภาพใหญ่ โดยเรามาเริ่มกันในระดับแรก ได้แก่

Manufacturing Zone or Industrial Zone

เป็นพื้นที่ที่รวมเครื่องจักรและอุปกรณ์ในการผลิตและปฏิบัติงานทางอุตสาหกรรมในองค์กร มีหน้าที่ควบคุมและติดตามกระบวนการผลิตในอุตสาหกรรม ต้องมีมาตรการรักษาความปลอดภัยที่เข้มงวดเพื่อให้สามารถปฏิบัติงานได้อย่างมีเสถียรภาพและปลอดภัย

Level 0: The Process เป็นระดับที่มีส่วนประกอบหลักๆ คือ มอเตอร์ ปั๊ม เซ็นเซอร์ วาล์ว หรือแม้กระทั่งระบบแขนกล ที่สามารถควบคุมได้ตามคำสั่งที่กำหนด ซึ่งอุปกรณ์ดังกล่าวจะรับข้อมูลเป็น Signal มาจาก Level 1 อีกที โดยจะใช้เทคโนโลยีและระบบที่เหมาะสมเพื่อสนับสนุนกระบวนการ ให้การทำงานเป็นไปตามเงื่อนไขต่างๆ ที่ถูกป้อนเข้ามา

ในการป้องกันความปลอดภัยในระดับ The Process นั้น องค์กรควรใช้มาตรการรักษาความปลอดภัยสำหรับเครื่องจักรที่ใช้ปฏิบัติงานอย่างเข้มงวด เพื่อควบคุมการเข้าถึงระบบการดำเนินงาน ไม่ให้มีรูรั่วและเชื่อมโยงไปที่เครือข่ายและ โครงสร้างพื้นฐานที่สำคัญขององค์กรได้

Level 1: Basic Control ประกอบไปด้วยระบบที่ส่งคำสั่งการทำงานไปยัง Level 0 ให้ทำงานตามเงื่อนไขที่ได้กำหนดไว้ อาจมีการควบคุมและการเฝ้าสังเกตการณ์โดยระบบ ICS เช่น ระบบควบคุมการทำงานด้วยเซ็นเซอร์ หรือระบบควบคุมการทำงานด้วยโปรแกรมคอมพิวเตอร์เบื้องต้น ซึ่งอุปกรณ์ดังกล่าวได้แก่ Programmable Logic Controllers (PLC), Remote Terminal Unit (RTU) หรือแม้กระทั่ง Intelligent Electronic Devices (IEDs) ก็ตาม ซึ่งการส่งสัญญาณไปยังอุปกรณ์ที่อยู่ใน Level 0 นั้นก็มีอยู่ด้วยกันหลายรูปแบบ เช่น RS-232, RS-485, Modbus, DNP3, HART, TASE 2.0 and ICCP, CIP, PROFIBUS and PROFINET, FOUNDATION Fieldbus, BACnet และอื่นๆ อีกมากมาย

การควบคุมป้องกันความปลอดภัยในระดับ Basic Control มีด้วยกันหลายวิธี ตัวอย่างเช่น

- มีการตรวจสอบการตั้งค่าที่ปลอดภัยของอุปกรณ์ที่ใช้ในการดำเนินงาน เช่น Programmable Logic Controllers (PLC) และ Remote Terminal Units (RTU)

- ใช้เทคนิคการเข้ารหัส หรือการตั้งค่าให้มีรหัสลับสำหรับเข้าถึงข้อมูล เพื่อการเชื่อมต่อที่ปลอดภัยระหว่างอุปกรณ์ที่ใช้ในขั้นตอนการดำเนินงาน กับ ระบบที่ใช้ควบคุมอุปกรณ์นั้นๆ

- ใช้โปรโตคอลที่ปลอดภัยสำหรับการรับ – ส่งข้อมูล เช่น Secure Sockets Layer (SSL) หรือ Transport Layer Security (TLS)

- ใช้ระบบควบคุมการเข้าถึง เพื่อจำกัดสิทธิ์บุคคลที่เข้าถึงอุปกรณ์ควบคุมโดยไม่ได้รับอนุญาต

- ทำการประเมินความปลอดภัย โดยให้ผู้เชี่ยวชาญทดสอบการเจาะระบบ เพื่อค้นหาจุดอ่อนในการเข้าถึงระบบต่างๆ เป็นประจำเพื่อระบุและแก้ไขช่องโหว่

Level 2: Area Supervisory Control เป็นส่วนของอุปกรณ์ที่ควบคุมและจัดการกระบวนการทำงานของระบบในระดับพื้นที่ย่อยๆ ของโครงสร้างโดยรวม เป็นการจัดการกระบวนการในพื้นที่ย่อยๆ ที่เป็นเสมือนศูนย์กลางในการควบคุมอุปกรณ์ใน Level 1 อีกที ตัวอย่างของอุปกรณ์ที่อยู่ใน Level นี้ เช่น Human-Machine Interfaces (HMI), SCADA Systems Software เป็นต้น

การควบคุมป้องกันความปลอดภัยในระดับ Area Supervisory Control ตัวอย่างเช่น

- มีการใช้โปรโตคอลที่ปลอดภัย สำหรับเชื่อมต่อระหว่างระบบที่ใช้ในการควบคุม และ อุปกรณ์แสดงผลที่ช่วยให้ผู้ใช้สามารถโต้ตอบกับระบบได้ รวมไปถึงอุปกรณ์ที่ใช้จัดการการเชื่อมต่อกับอุปกรณ์

- มีการพิสูจน์ตัวตนที่รัดกุม เช่น บัญชีผู้ใช้และรหัสผ่านสำหรับการเข้าถึงระบบควบคุม

- กำหนดนโยบายควบคุมการเข้าถึง เพื่อจำกัดสิทธิ์ของแต่ละบทบาทหน้าที่ของผู้ใช้งานที่แตกต่างกัน

- มีมาตรการรักษาข้อมูลให้มีความถูกต้อง ป้องกันข้อมูลถูกเปลี่ยนแปลง เช่น การ Backup & Recovery และ ตรวจจับความผิดปกติ เพื่อระบุภัยคุกคามที่อาจเกิดขึ้นหรือพฤติกรรมที่เป็นอันตราย

- มีการอัปเดตแพตช์และซอฟต์แวร์ ที่ไว้ใช้ควบคุมดูแลเป็นประจำ เพื่อระบุช่องโหว่ที่เกิดขึ้น

Level 3: Site Operations เป็นส่วนของการจัดการเกี่ยวกับการทำงานภายในกระบวนการผลิต และ การจัดการ Workflow เพื่อกำหนดลำดับขั้นตอนการทำงาน รวมไปถึงระบบที่ใช้สำหรับการจัดการ Batch หรือแม้กระทั่ง Manufacturing Operations Management / Manufacturing Execution Systems (MOMS/MES) ด้วยเช่นกัน

การควบคุมป้องกันความปลอดภัยในระดับ Site Operations ตัวอย่างเช่น

- ตรวจสอบให้แน่ใจว่ามีการเชื่อมต่อที่ปลอดภัย ระหว่างระบบการกำกับดูแล และระบบสำหรับติดตามข้อมูลด้านการผลิต Manufacturing Execution Systems (MES) หรือ ระบบการจัดการอื่นๆ

- จัดการสิทธิ์การเข้าใช้งาน (RBAC) เพื่อควบคุมการเข้าใช้งานส่วนต่างๆ ในการปฏิบัติงานด้านการผลิต ตามบทบาทและความรับผิดชอบของผู้ใช้งาน

- ใช้การเข้ารหัสลับ (Encryption) สำหรับการรับ – ส่งข้อมูล ระหว่างระบบการปฏิบัติงานด้านการผลิต และระบบอื่นๆ ในเครือข่ายองค์กร

- ตรวจสอบ และ วิเคราะห์บันทึกการใช้งานของระบบเป็นประจำ เพื่อตรวจหาพฤติกรรมผิดปกติที่น่าสงสัย

- มีแนวทางปฏิบัติในการจัดการการทำงาน เพื่อให้แน่ใจว่าระบบการปฏิบัติงานด้านการผลิตได้กำหนดค่าที่ปลอดภัยและถูกต้อง

Industrial Demilitarized Zone (iDMZ)

Level 3.5: Industrial Demilitarized เป็นส่วนที่กั้นระหว่างระบบ IT และ OT ให้แยกออกจากกัน ซึ่งเป็นส่วนที่มีความสำคัญมากในการแบ่งระบบเครือข่ายที่ใช้ในการควบคุมการเชื่อมต่อระหว่างระบบควบคุมอุตสาหกรรม (ICS) กับ ระบบเครือข่ายทั่วไปภายในองค์กรออกจากกัน ทำหน้าที่คัดกรองและควบคุมการเชื่อมต่อระหว่างสองระบบ โดยใช้เทคโนโลยีรักษาความปลอดภัยเข้ามาช่วย เช่น Firewall, IDS/IPS และ VPN เป็นต้น

ซึ่งหากเกิดเหตุการณ์การเข้าถึงที่ไม่ได้รับอนุญาต หรือ การโจมตีต่างๆ ในฝั่งระบบ IT ก็จะยังป้องกันไม่เกิดเหตุข้ามมายังฝั่งระบบ OT ได้ ทำให้ระบบการผลิตยังสามารถทำงานต่อได้ โดยไม่ได้รับผลกระทบ แต่ถึงอย่างนั้นองค์กรก็ยังจำเป็นต้องมีอุปกรณ์รักษาความมั่นคงปลอดภัยไซเบอร์อยู่ในระบบ OT ด้วย ซึ่งในส่วนนี้เองเราสามารถที่จะนำเอา NIST CSF และ NERCE CIP มาเพื่อใช้เป็นกรอบในการออกแบบระบบรักษาความมั่นคงปลอดภัยไซเบอร์สำหรับระบบ OT ได้

ในการป้องกันความปลอดภัยในระดับ Industrial Demilitarized Zone (iDMZ) นั้น องค์กรควรใช้มาตรการรักษาความปลอดภัยในส่วนที่เชื่อมต่อกันระหว่าง OT และ IT อย่างเข้มงวด โดยสามารถทำได้หลายรูปแบบ อาทิ

- ติดตั้ง Firewall ภายในอุตสาหกรรม และ การแบ่งสัดส่วนเครือข่าย เพื่อแยกเครือข่าย OT ออกจากเครือข่ายภายนอก

- ใช้ระบบตรวจจับและป้องกันการบุกรุกแบบเรียลไทม์ทางอุตสาหกรรม (IDS/IPS)

- ใช้ระบบการป้องกันที่ได้รับรองมาตรฐานการป้องการความปลอดภัยอย่างเข้มงวด เช่น การยืนยันตัวตนโดยใช้แบบหลายขั้นตอน (MFA) สำหรับการเข้าถึงบัญชีการใช้งาน ที่กำหนดให้ผู้ใช้ป้อนข้อมูลเพิ่มเติมนอกเหนือจากรหัสผ่าน

- มีการอัปเดตแพตช์และซอฟต์แวร์ที่ใช้ระบบควบคุมเป็นประจำ เพื่อปรับปรุงแก้ไขช่องโหว่

Enterprise Security Zone (ESZ)

เป็นพื้นที่ที่มีข้อมูลและระบบที่เป็นความลับหรือสำคัญมาก โดยองค์กรจะต้องมีการกำหนดขอบเขตและควบคุมการเข้าถึง และต้องมีการติดตั้งระบบรักษาความปลอดภัยอย่างเข้มงวด เช่น การติดตั้ง Firewall เพื่อควบคุมการเข้าถึง และ ตรวจจับการบุกรุกจากภายนอก

Level 4: Site Business and Logistics ระบบไอทีที่เกี่ยวข้องกับส่วนนี้ จะเน้นสนับสนุนการจัดการธุรกิจและกระบวนการทางโลจิสติกส์ภายในองค์กร มีระบบต่างๆ ที่ใช้ภายในองค์กร เช่นระบบ Enterprise Resource Planning (ERP), ระบบฐานข้อมูล เซิร์ฟเวอร์ต่างๆ ที่ทำหน้าที่สนับสนุนกระบวนการทางธุรกิจที่เกี่ยวกับการผลิตสินค้า การจัดเก็บสินค้า การจัดการสต๊อก รวมถึงการจัดส่งสินค้า ยกตัวอย่าง ระบบการบริหารจัดการคลังสินค้า (Warehouse Management System, ระบบการวางแผนผลิตภัณฑ์ (Product Planning System), ระบบการจัดการขนส่ง (Transportation Management System) และระบบการบริหารจัดการคำสั่งซื้อ (Purchase Order Management System) เป็นต้น

Level 5: Enterprise Network เป็นส่วนของระบบเครือข่ายองค์กรที่เชื่อมต่อกับระบบควบคุมอุตสาหกรรม (ICS) โดยใช้อุปกรณ์ IT ในการเชื่อมต่อ ทำให้สามารถนำเข้าข้อมูลเพื่อการวิเคราะห์ หรือ นำมาปรับปรุงประสิทธิภาพของการดำเนินงานได้ รวมไปถึงการสื่อสาร และ การแลกเปลี่ยนข้อมูลระหว่างระบบควบคุมกระบวนการผลิตในอุตสาหกรรม (ICS) และระบบอื่นๆ ในองค์กรได้ เช่น ระบบการจัดการไอที (IT Management System)

ตัวอย่างการควบคุมรักษาความปลอดภัย Enterprise Security Zone (ESZ) ที่เชื่อมต่อระหว่างระบบ OT และระบบ IT ขององค์กร

- มีการควบคุมสิทธิ์ในการเข้าถึงข้อมูลอย่างเข้มงวด และ มีกลไกการพิสูจน์ตัวตนที่รัดกุม สำหรับผู้ใช้งานที่ต้องการเข้าถึงระบบ OT จากเครือข่ายองค์กร

- สร้างระบบข้อมูลความปลอดภัย และ มีการจัดการรักษาความปลอดภัยขององค์กร Security Information and Event Management (SIEM) ที่มีประสิทธิภาพเพื่อจัดเก็บ ตรวจสอบหาจุดเสี่ยงและวิเคราะห์เหตุการณ์ด้านความปลอดภัยทั่วทั้งองค์กร

- ดำเนินการฝึกอบรมความตระหนักด้านความปลอดภัยอย่างสม่ำเสมอสำหรับพนักงาน เพื่อให้ความรู้เกี่ยวกับภัยคุกคามที่อาจเกิดขึ้นได้ และ มีแนวทางปฏิบัติที่พร้อม หากเกิดการโจมตี

เราจะเห็นได้ว่าการออกแบบระบบรักษาความมั่งคงปลอดภัยไซเบอร์ของระบบ OT นั้น มีการแบ่งแยกออกมาจากระบบ IT อย่างชัดเจน แต่ถ้าพูดถึงในแง่มุมของความปลอดภัย ก็จะมีการออกแบบความปลอดภัยที่เฉพาะเจาะจงตามความต้องการในแต่ละองค์กร ที่ต้องประเมินความเสี่ยง และกำหนดเป้าหมายการป้องกันที่แตกต่างกันไป ปรึกษากับผู้เชี่ยวชาญด้านความปลอดภัยเพื่อให้แน่ใจว่าระบบ OT ขององค์กรนั้นมีแนวทางปฏิบัติที่ดีที่สุด ทาง CYBER ELITE มีบริการที่ช่วยในการป้องกันภัยให้กับระบบ OT ของท่านตั้งแต่ Level 0 เพื่อให้องค์กร ของท่านมีความมั่นคงปลอดภัย พร้อมกันนี้เรายังมี CSOC เพื่อให้บริการในการเฝ้าระวังระบบ OT ของท่านตลอด 24 ชั่วโมงอีกด้วย