จากบทความที่แล้วที่เราได้ไปรู้จักกับความแตกต่างของระบบ IT และ OT รวมถึงจุดประสงค์การใช้งานของทั้งสองอย่าง ในบทความนี้เราจะมาลงลึกให้มากขึ้นเกี่ยวกับการโจมตีระบบปฏิบัติการทางเทคโนโลยี (Operational Technology : OT) ที่ได้เพิ่มความถี่ขึ้นอย่างมาก นับตั้งแต่ โควิด-19 เริ่มแพร่การระบาด ผลกระทบทางลบที่เกิดขึ้นกับระบบปฏิบัติการอุตสาหกรรม ทำให้องค์กรต่างๆ ต้องเริ่มมองหาวิธีการป้องกัน

อย่างที่เราทราบกันแล้วว่าในปัจจุบัน Cybersecurity ได้กลายมาเป็นสิ่งที่องค์กรต่างๆ ในหลายอุตสาหกรรมได้ให้ความสำคัญเป็นอย่างมาก สำหรับอุตสาหกรรมการผลิต (Manufacture) จากรายงาน “The state of industrial security in 2022” ซึ่งเผยแพร่โดย Barracuda Networks พบว่าประมาณ 90% ของอุตสาหกรรมการผลิตในส่วนของการผลิตและการจัดหาพลังงาน (Energy Supply) ของโรงงานได้รับผลกระทบจากการโจมตีทางไซเบอร์

การเพิ่มความปลอดภัยในโลกไซเบอร์ในระบบ OT นั้นเป็นสิ่งที่ท้าทายอย่างมาก เนื่องจากมีอุปสรรคในหลายด้านด้วยกัน อาทิ ในด้านเทคนิค (เช่น โซลูชันแบบดั้งเดิมและแบบรีโมท) การปฏิบัติงาน (เช่น การตัดสินใจว่าส่วนใดของกระบวนการที่ทีม IT และ OT เป็นเจ้าของเอง) และการลงทุน (เช่น การขาดแคลนทักษะที่ต้องอาศัยการฝึกอบรม) อย่างไรก็ตาม ในขณะที่โลกกำลังกลายเป็นดิจิทัลมากขึ้น องค์กรต่างๆ ต้องพัฒนาตัวเองในการรักษาความปลอดภัยของระบบ OT โดยมีหลักปฏิบัติที่สำคัญ 3 ประการ ได้แก่

- การเพิ่มความแข็งแกร่งให้กับเทคโนโลยีพื้นฐานในองค์กร องค์กรต่างๆ ต้องรักษาความปลอดภัยของระบบ OT ด้วยการเข้าถึงที่เหมาะสม (Proper Access) และการควบคุมที่เป็นมาตรฐานผ่านเทคโนโลยีที่ทันสมัยอยู่เสมอ

- การมอบหมายหน้าที่ความรับผิดชอบที่ชัดเจน การแจกแจงบทบาทความรับผิดชอบสำหรับทีม OT ทีม IT และพาร์ทเนอร์ด้านความปลอดภัยภายนอกที่ชัดเจน ช่วยให้สามารถตอบสนองต่อเหตุการณ์โจมตีทางไซเบอร์ได้อย่างรวดเร็วและมีประสิทธิภาพ

- การเพิ่มการตระหนักรู้ถึงความเสี่ยงจากภัยคุกคามทางไซเบอร์ ด้วยการใช้แรงจูงใจที่เหมาะสมในการสร้างความตระหนักรู้ถึงภัยคุกคามทางไซเบอร์กับพนักงานในองค์กร ช่วยเพิ่มการมีส่วนร่วมเชิงรุกกับผู้มีส่วนได้เสียในการป้องกันภัยคุกคามทางไซเบอร์ได้อย่างมีประสิทธิภาพ

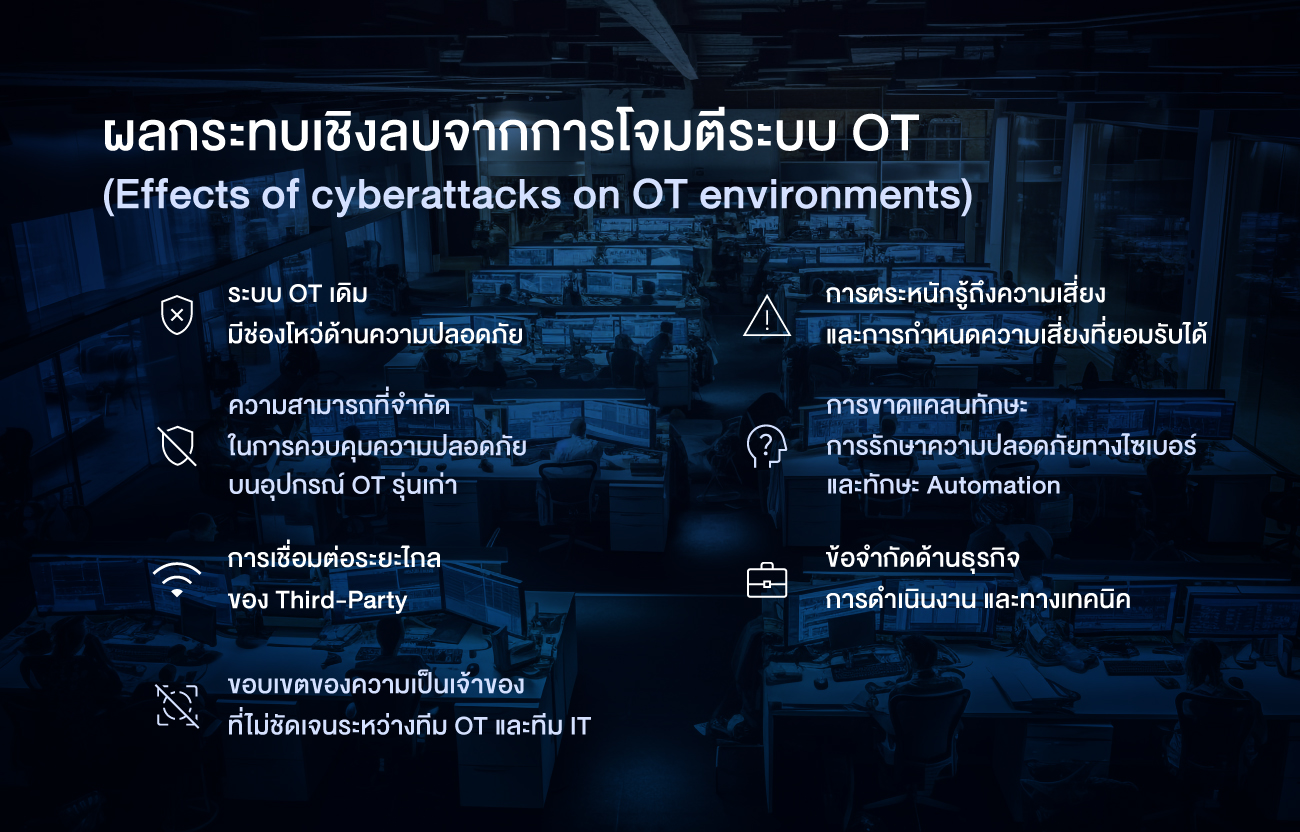

ผลกระทบเชิงลบจากการโจมตีระบบ OT (Effects of cyberattacks on OT environments)

การโจมตีระบบ OT มีแนวโน้มที่จะมีผลกระทบด้านลบสูงกว่าและรุนแรงกว่าการโจมตีทาง IT เนื่องจากการโจมตี OT อาจมีผลกระทบทางกายภาพมากกว่า IT เช่น การทำงานต้องหยุดชะงัก อาจเกิดการรั่วไหลของสารเคมี และอาจรุนแรงถึงขั้นโรงงานระเบิด จากรายงาน “Courtney Schneider, “OT security incidents in 2021: Trends & analysis” ซึ่งสำรวจโดย Waterfall Security Solutions พบว่า จากการโจมตีทางไซเบอร์ผ่านระบบ OT จำนวน 64 ครั้งที่เปิดเผยต่อสาธารณะในปีที่ผ่านมา (เพิ่มขึ้น 140% จากจำนวนที่รายงานในปี 2563) ประมาณ 35 เปอร์เซ็นต์มีผลกระทบทางกายภาพ และความเสียหายโดยประมาณอยู่ที่ 140 ล้านดอลลาร์ (ประมาณ 4,700 ล้านบาท) ต่อเหตุการณ์

และจากความเสี่ยงด้านภูมิรัฐศาสตร์ในปี 2565 ส่งผลให้ความเสี่ยงจากการโดนแรนซัมแวร์เพิ่มขึ้นเป็น 87% โดย 72% ของอัตราการเพิ่มขึ้นโดยรวมจากตัวเลขปี 2564 มาจากยุโรปและอเมริกาเหนือ (เพิ่มขึ้น 40 % ในอเมริกาเหนือ และ 32% ในยุโรป และ 28% เปอร์เซ็นต์ในทวีปอื่นๆ เมื่อเทียบกับข้อมูลในปี 2564)

ผู้โจมตีทางไซเบอร์มักใช้แรนซัมแวร์และการเชื่อมต่อของบุคคลที่สามที่มีช่องโหว่ความปลอดภัย เพื่อโจมตีอุปกรณ์ควบคุมระบบ OT ซึ่งเป็นการกระทำที่สามารถทำให้กระบวนการผลิตหยุดชะงักได้ โดยทั่วไปแล้วองค์กรอุตสาหกรรมจะเผชิญกับความท้าทายด้านเทคนิคและการปฏิบัติงาน ดังนี้

- ระบบ OT เดิมมีช่องโหว่ด้านความปลอดภัย : ระบบ OT เดิมซึ่งอาจมีอายุมากกว่า 30 ปีขึ้นไป โดยมีช่องโหว่แบบเก่าและการควบคุมความปลอดภัยที่จำกัด เช่น ผู้โจมตีสามารถส่งต่อเพื่อขยายวงโจมตีไปยังเซิร์ฟเวอร์ Windows 2008 โดยใช้การเขียนโปรแกรมที่สร้างขึ้นเป็นพิเศษเพื่อเรียกใช้รหัสที่เป็นอันตราย

- ความสามารถที่จำกัดในการควบคุมความปลอดภัยบนอุปกรณ์ OT รุ่นเก่า : ซึ่งถูกใช้มานานก่อนที่ความปลอดภัยทางไซเบอร์ถูกให้ความสำคัญ และได้รับการจัดการโดย OEM (Original Equipment Manufacturer) เช่น เซ็นเซอร์ที่ติดตั้งบนวาล์วและเชื่อมต่อกับเครือข่ายภายในที่ไม่มีระบบควบคุมความปลอดภัย เป็นต้น

- การเชื่อมต่อระยะไกลของ Third-Party : เพื่อควบคุมอุปกรณ์ระบบ OT ที่เชื่อมต่อกับเครือข่ายภายใน เช่น ผู้โจมตีสามารถโจมตีเครือข่ายที่ผู้ขายสร้างขึ้นและใช้เครือข่ายนั้น เพื่อทำให้อุปกรณ์อื่นในองค์กรถูกโจมตี

- ขอบเขตของความเป็นเจ้าของที่ไม่ชัดเจนระหว่างทีม OT และทีม IT : ซึ่งทำให้ยากต่อการรวมศูนย์จัดการ และควบคุมการดำเนินงานทางไซเบอร์ของระบบ OT เช่น การบูรณาการการผลิตเข้ากับการวางแผนทรัพยากรขององค์กรโดยปราศจากการกำหนด Demilitarized Zone ซึ่งเป็นเขตบัฟเฟอร์ระหว่างเครือข่ายที่เชื่อถือได้ (Industrial Zone) และเครือข่ายที่ไม่น่าเชื่อถือ (Enterprise Zone) ซึ่งโดยปกติแล้วต้องบังคับใช้ Data Security Policy ในเขตบัฟเฟอร์นี้

- การตระหนักรู้ถึงความเสี่ยง (Risk Awareness) และการกำหนดความเสี่ยงที่ยอมรับได้ (Risk Tolerance) : นำไปสู่การให้ความสำคัญในการแข่งขันทางธุรกิจสำหรับผู้มีอำนาจตัดสินใจด้าน OT ซึ่งจำเป็นต้องตัดสินใจระหว่างการเพิ่มผลผลิตและการรักษาความปลอดภัยของอุปกรณ์ OT เช่น การผลิตที่เพิ่มขึ้นกับ การวางแผนซ่อมบำรุงระบบ OT ที่อาจทำให้การปฏิบัติงานหยุดชะงัก เป็นต้น

- การขาดแคลนทักษะการรักษาความปลอดภัยทางไซเบอร์และทักษะ Automation : ซึ่งต้องการทั้งทักษะด้านการรักษาความปลอดภัยทางไซเบอร์และประสบการณ์ในการทำระบบควบคุม Automation เช่น ผู้ปฏิบัติงานความเชี่ยวชาญในการรักษาความปลอดภัยทางไซเบอร์ของระบบ OT แต่ไม่มีความเชี่ยวชาญด้าน Automation เป็นต้น

- ข้อจำกัดด้านธุรกิจ การดำเนินงาน และทางเทคนิค : หมายถึงกระบวนการต่อเนื่องอาจใช้เวลาประมาณ 2-3 ปี ก่อนเวลาหยุดทำงานตามแผน (Planed Shutdown) ซึ่งเป็นเวลาหยุดทำงานของเครื่องจักรที่มีการวางแผนไว้ล่วงหน้า โดยไม่ถือเป็นความสูญเสีย (Losses) ซึ่งจำกัดความสามารถของทีม OT ในการปรับปรุงอุปกรณ์และปรับใช้โซลูชัน ซึ่งมีระยะเวลาการทำงานที่จำกัด เช่น การหยุดการจ่ายพลังงานเพื่ออัปเดตเซิร์ฟเวอร์ และปรับปรุงระบบรักษาความปลอดภัย เป็นต้น

การโจมตีทางไซเบอร์ขยายขอบเขตและรุนแรงมากขึ้นในหลายกลุ่มธุรกิจ เพราะแฮกเกอร์เปลี่ยนเป้าหมายอยู่เสมอ ทั้งเพื่อโจมตีหน่วยงานรัฐ บริษัทเอกชน ไม่เว้นแม้แต่กลุ่มอุตสาหกรรม ในบทความหน้า CYBER ELITE🦉จะมาอธิบายให้เห็นว่ามีปัจจัยที่สำคัญอะไรบ้างที่จะช่วยให้การดูแลความมั่นคงปลอดภัยทางไซเบอร์ให้ระบบ OT ขององค์กรอุตสาหกรรม