จากบทความที่แล้ว เราได้ทราบเกี่ยวกับขั้นตอนในการปฏิบัติเพื่อรับมือและตอบสนองต่อภัยคุกคามทางไซเบอร์กันไปแล้ว ในบทความนี้เราจะมาสัมภาษณ์นักดับเพลิง ผู้ที่มีประสบการณ์จริงในการป้องกันภัยคุกคามให้กับองค์กรต่างๆ มาอย่างยาวนาน มาให้ความรู้ในเชิงเทคนิคเกี่ยวกับขั้นตอนในการกอบกู้สถานการณ์และเครื่องมือที่ใช้ในการตรวจจับสืบสวนหาสาเหตุ ไปจนถึงการกู้คืนระบบให้กลับมาใช้งานได้ปกติ

โดยบทความนี้เราได้รับเกียรติจาก คุณเสกสรร เทพพิทักษ์ Head of Cybersecurity Operation Division หรือ Cyber Incident Responder ของ CYBER ELITE ได้มาให้สัมภาษณ์ในวันนี้

- แนะนำตัวเองหน่อยค่ะ

เสกสรร เทพพิทักษ์ หรือเสก เข้ามาทำงานในสายงานนี้โดยเริ่มต้นจากการเป็น Engineer มาก่อน ไม่ได้มีความรู้เรื่อง Cybersecurity แต่มีความสนใจ และ มีแรงจูงใจไปเรียนต่อหลักสูตรปริญญาโท หลักสูตรความมั่นคงปลอดภัยทางระบบสารสนเทศ ที่มหาวิทยาลัยเทคโนโลยีมหานคร เป็นหลักสูตรที่ออกแบบและสอนโดย ดร.ศุภกร กังพิศดาร กรรมการผู้จัดการ บริษัท ไซเบอร์อีลีท เมื่อเรียนจบแล้วทำให้ได้มีความรู้ทางด้าน Cybersecurity ที่ลึกมากขึ้น รู้จักเครื่องมือมากขึ้น แต่ก็ด้อยไปด้วยประสบการณ์ ทำให้ไม่สามารถไปทำงานด้าน Incident Response หรือจะสามารถทำ Forensic ได้เลย จึงได้เข้าสอบคัดเลือกเป็นนายทหารพิสูจน์หลักฐานทางดิจิทัล โดยต้องผ่านการคัดเลือกจาก 400 คน เข้าไปเป็นนายทหารในกองสงครามเครือข่าย โดยจะมีการฝึกอบรมอย่างเข้มงวดในทุกๆปี มีโอกาสในการฝึกอบรมจากต่างประเทศ โดยจะต้องฝึกการทำ Incident Response และ การฝึก Forensic รวมไปถึงการแข่งขัน CTF ด้วย คล้ายๆ กับการสอนดับเพลิงเมื่อเกิดเพลิงไหม้ เพื่อให้เราเข้าไปลองแก้ไขสถานการณ์จริง หลังจากนั้นเมื่อหน่วยงานเติบโตขึ้นจึงมีการปรับเปลี่ยนโครงสร้างไปเป็นกองปฏิบัติการศูนย์ไซเบอร์ทหาร จึงมีความชำนาญสามารถรับมือกับภัยคุกคามทางไซเบอร์ได้ หลังจากนั้นได้มาเป็นพนักงานเอกชนรับหน้าที่ทำ IR, Forensic ควบคู่กับการทำ Cyber Drill และเป็น SOC Manager ด้วย

- อะไรคือการทำ Incident Response (IR)?

การทำ Incident Response (IR) นั้น คือการแก้ไขปัญหาอย่างเร่งด่วนให้กับองค์กรที่กำลังประสบกับภัยคุกคาม ที่ทวีความรุนแรงจนไม่สามารถยับยั้งภัยคุกคามได้เอง เช่น การโดน Ransomware เกิดผลกระทบร้ายแรงต่อองค์กรทำให้สูญเสียข้อมูลที่มีค่า หรือผู้ใช้งานจะไม่สามารถเข้าถึงข้อมูลของตนเองได้จนกว่าจะจ่ายเงินไปให้กับผู้โจมตี ดังนั้นจึงให้เราเข้าไปช่วยแก้ปัญหา คล้ายๆ กับการเข้าไปดับเพลิง โดยจะมีคู่มือ NIST 800-61 เป็นมาตรฐานขั้นตอนในการทำ

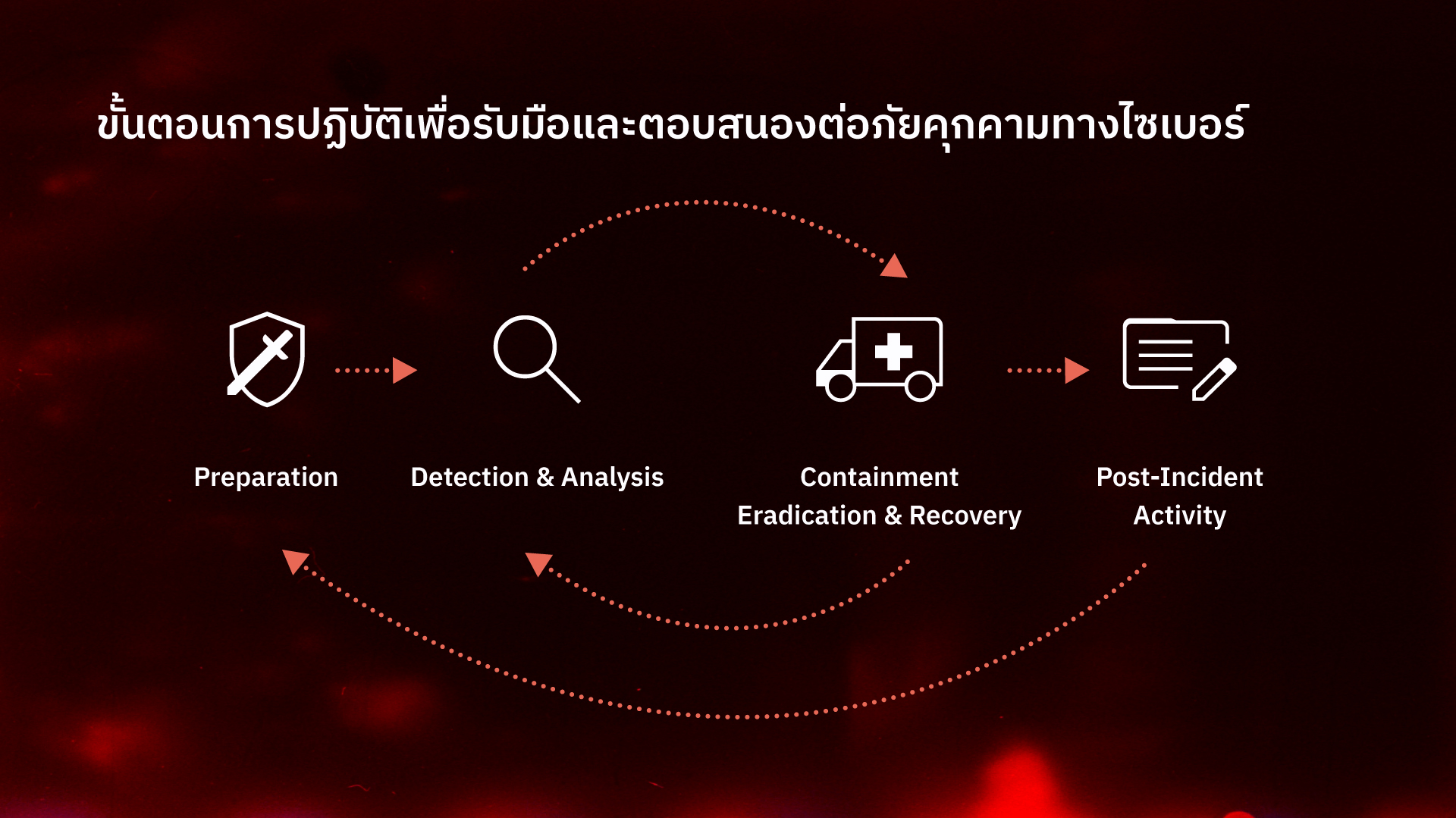

โดยขั้นตอนแรกของการทำ Incident Response จะต้องมีการเตรียมความพร้อมเพื่อรับมือกับเหตุการณ์ที่เกิดขึ้น (Preparation) และผู้ที่จะทำ Incident Response ได้นั้น ต้องได้รับการฝึกอบรมเฉพาะทาง มีทักษะในสถานการณ์จริงในการทำงานสายงาน Incident Response มาก่อน เพื่อที่จะให้คำปรึกษาในการรับมือกับเหตุการณ์ภัยคุกคามที่เกิดขึ้นได้อย่างรวดเร็ว สามารถลดผลกระทบ และความเสียหายที่อาจจะเกิดขึ้นกับธุรกิจให้น้อยที่สุด

ขั้นตอนถัดไปคือการเข้าไปช่วยองค์กรในการตรวจจับและวิเคราะห์ (Detection & Analysis) เพื่อหาพฤติกรรมของการโจมตี นำมาวิเคราะห์ข้อมูลและเหตุการณ์ที่เพื่อประเมินความรุนแรงของเหตุการณ์ หลักการของการทำ IR จึงเหมือนกันกับนักดับเพลิง จะต้องมีวิธีการเพื่อไม่ให้ภัยคุกคามลุกลามไปยังเครื่องอื่นๆ ต้องเข้าไปช่วยลดขอบเขตการแพร่กระจายของเหตุการณ์ภัยคุกคาม (Containment) เช่น การแยกเครือข่าย หรือการปิดบริการชั่วคราว เพื่อลดผลกระทบที่เกิดขึ้นจากเหตุการณ์ภัยคุกคาม

จากนั้นจึงกำจัดต้นเหตุของภัยคุกคามออกไป (Eradication) เช่น การลบไฟล์ที่เป็นมัลแวร์ สุดท้ายคือการนำระบบกลับมาสู่สภาวะปกติ (Recovery) เช่น การ Backup ข้อมูล โดยตั้งค่าและตรวจสอบระบบอีกครั้งหลังจากการกู้คืนเพื่อให้แน่ใจว่าสามารถทำงานได้ตามปกติ โดยไม่มีความเสี่ยงเพิ่มเติมที่อาจเกิดขึ้น

ขั้นตอนสุดท้าย คือ องค์กรนำข้อมูลจากการวิเคราะห์ได้มาหาแนวทางปรับปรุงและพัฒนาแผนการรับมือกับภัยคุกคามในอนาคต (Post-Incident Activity)

- นอกจากนี้มีอะไรที่องค์กรควรจะมีอีก

ในการทำ IR อาจจะต้องมีการทำ Forensics ควบคู่ไปด้วย หากองค์กรต้องการสืบสวนหาผู้กระทำความผิด ซึ่งจะต้องใช้เวลาในการดำเนินการวิเคราะห์ข้อมูลเพิ่มเติม เพื่อรวบรวมหลักฐานเพื่อดำเนินคดีความในชั้นศาล สามารถทำได้โดยการดู Log file เทียบกับเวลา Log จาก Centralization log หาเครื่องคอมพิวเตอร์ที่ต้องสงสัยว่าเป็นเครื่องก่อเหตุมาทำการยืนยันในการดำเนินคดี ยกตัวอย่างเหตุการณ์ภัยคุกคาม องค์กรทำการแก้ไขปัญหาเบื้องต้นด้วยตนเองไปแล้ว โดยที่ไม่ทราบว่าแก้ไขได้ถูกต้องหรือไม่ เช่น การ Restore เครื่องคอมพิวเตอร์ อาจจะทำให้บันทึก Log file ในการสืบสวนค้นหาตัวผู้ที่โจมตีทางไซเบอร์หายไปด้วย

- ฝากถึงน้องๆ รุ่นใหม่ที่อยากเป็นนัก Incident Response (IR)

พื้นฐานเลยถ้าน้องๆ อยากเข้าสู่สายอาชีพนี้จะต้องมีความรู้ด้าน Network security ขั้นพื้นฐาน เพื่อใช้ในการอนุมานช่องทางการเคลื่อนไหวของผู้ไม่หวังดีที่เข้ามาโจมตีผ่านเครือข่ายขององค์กรได้ ต้องมีทักษะการสืบค้น จับต้นชนปลายเหตุการณ์อย่างมีตรรกะ ใช้เครื่องมือเป็นในขั้นพื้นฐาน เป็นนักสื่อสารที่ดีในการให้คำแนะนำกับลูกค้าผู้ที่กำลังประสบปัญหา เพราะล้วนตกอยู่ในภาวะที่เคร่งเครียด นอกจากนั้นยังต้องเป็นนักวางแผน และที่สำคัญเป็นเพื่อนร่วมทีมที่ดี

- อยากฝากอะไรกับคนอ่านบ้างไหม

การทำ Incident Response ที่ดีนั้นประกอบไปด้วยความว่องไว แม่นยำ การที่สามารถควบคุมความเสียหายให้อยู่ในวงแคบ และสามารถกอบกู้ข้อมูลที่สูญเสียไปกลับคืนมาได้แบบไม่เกิดความเสียหายทั้งทางด้านชื่อเสียงหรือทรัพย์สินขององค์กร แต่จะให้ดีที่สุด Incident Response ไม่ควรจะเกิดขึ้นเลย Incident Responder ควรจะตกงานกันให้หมด เพราะองค์กรควรมีการป้องกันที่ดีให้กับเครื่องทุกเครื่องที่เชื่อมต่อกับเครือข่าย มีการสร้าง Security Awareness ให้กับพนักงานทุกคนได้รับรู้รับทราบถึงวิธีการใช้งานเครื่องขององค์กร รวมถึงเท่าทันภัยคุกคามชนิดต่างๆ ที่มีในปัจจุบัน ไม่หลงกลผู้ไม่หวังดีง่ายๆ

CYBER ELITE

#CyberElite #IR # IncidentResponse #Cybersecurity

สนใจบริการ Incident Response จาก CYBER ELITE ติดต่อได้ที่

- Email: [email protected]

- Tel: 094-480-4838

- LINE Official: https://line.me/R/ti/p/@cyberelite

- Website: https://www.cyberelite.co

- LinkedIn: https://bit.ly/36M3T7J