จากบทความที่แล้ว เราได้ทราบเกี่ยวกับรายงานการโจมตีทางไซเบอร์ที่มุ่งเป้าไปยัง Cloud โดยแฮกเกอร์นั้นได้มีการพัฒนากลยุทธ์ให้ซับซ้อนมากยิ่งขึ้น รวมถึงความเสี่ยงทางด้านอื่นๆ กันไปแล้ว ในบทความนี้เราจะมาต่อกันด้วยวิธีการตอบสนองต่อภัยคุกคามทางไซเบอร์ และกู้คืนข้อมูลให้กลับมาใช้งานได้อย่างรวดเร็วในกรณีที่เราถูกโจมตี

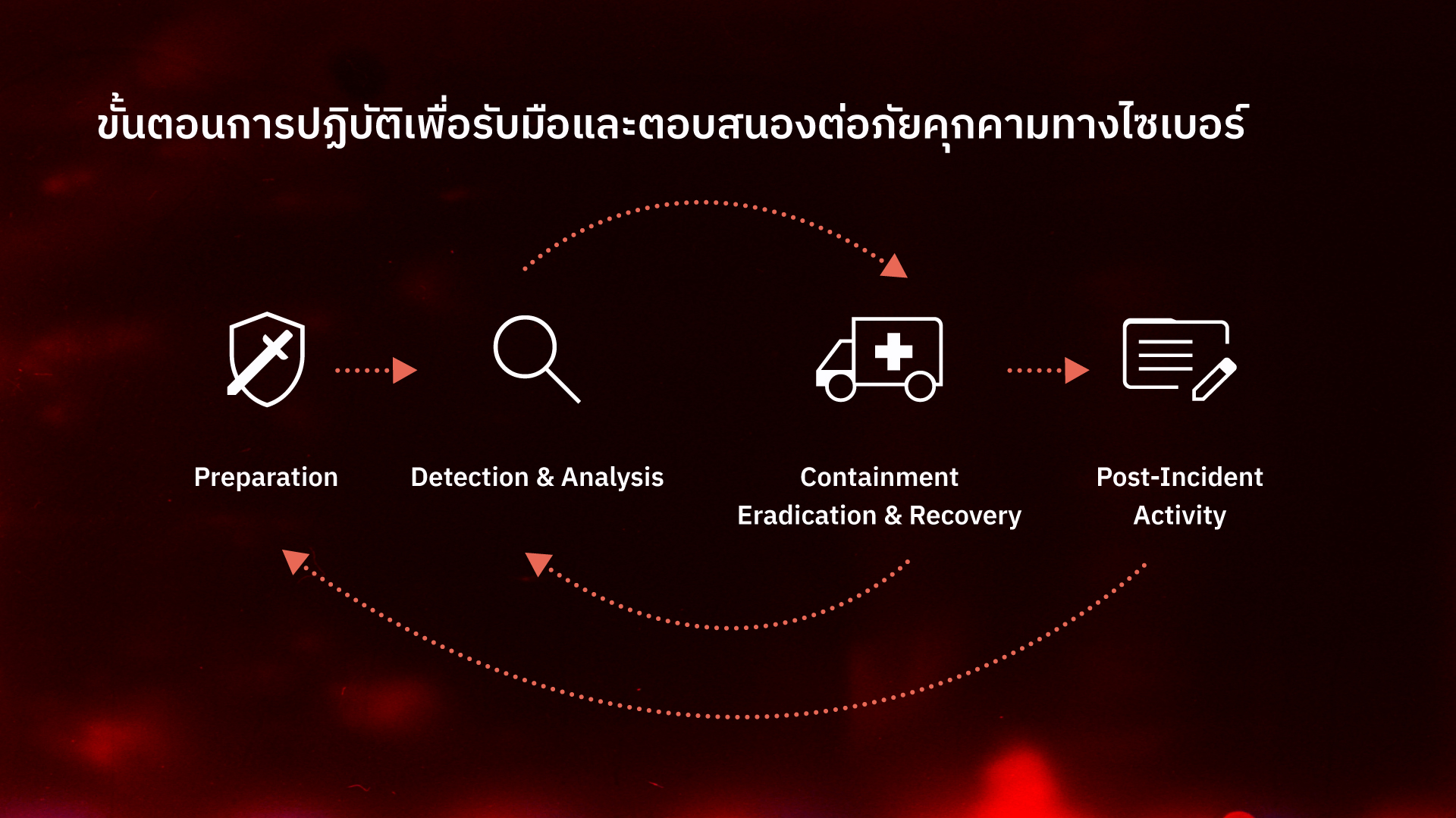

การโจมตีทางไซเบอร์มีจำนวนเพิ่มมากขึ้นในปัจจุบัน ก่อให้เกิดความเสียหาย และส่งผลกระทบต่อการรักษาความปลอดภัยของข้อมูลภายในองค์กร ดังนั้นองค์กรจึงต้องเตรียมความพร้อมสำหรับการรับมือกับภัยคุกคามทางไซเบอร์ (Incident Response) ที่เราเปรียบกันเหมือนเหตุการณ์ไฟไหม้เพื่อช่วยบริหารจัดการความเสี่ยงและตอบสนองต่อเหตุการณ์ที่เกิดขึ้นเมื่อเกิดเหตุไฟไหม้ เพื่อให้แน่ใจว่าองค์กรสามารถดำเนินธุรกิจได้อย่างต่อเนื่อง พร้อมทั้งลดผลกระทบที่อาจจะเกิดขึ้นให้ลุกลามน้อยที่สุด เพื่อให้สามารถดำเนินงานได้อย่างต่อเนื่อง และสร้างความเชื่อมั่นให้กับองค์กร

- Preparation การเตรียมความพร้อม องค์กรควรกำหนดแนวทางการปฏิบัติ จัดเตรียมเครื่องมือที่จำเป็นต่อการรับมือกับภัยคุกคามทางไซเบอร์ที่ครอบคลุม เพื่อตรวจจับการบุกรุก และการให้ความรู้ที่ถูกต้องแก่พนักงาน สามารถช่วยลดผลกระทบจากการโจมตีได้ โดยมีการประเมินความเสี่ยงเพื่อให้ทราบถึงระดับของความเสี่ยงทางไซเบอร์ที่อาจจะเกิดต่อองค์กร และการตั้งค่าอุปกรณ์ทางเครือข่ายให้ปลอดภัย (Network Security)

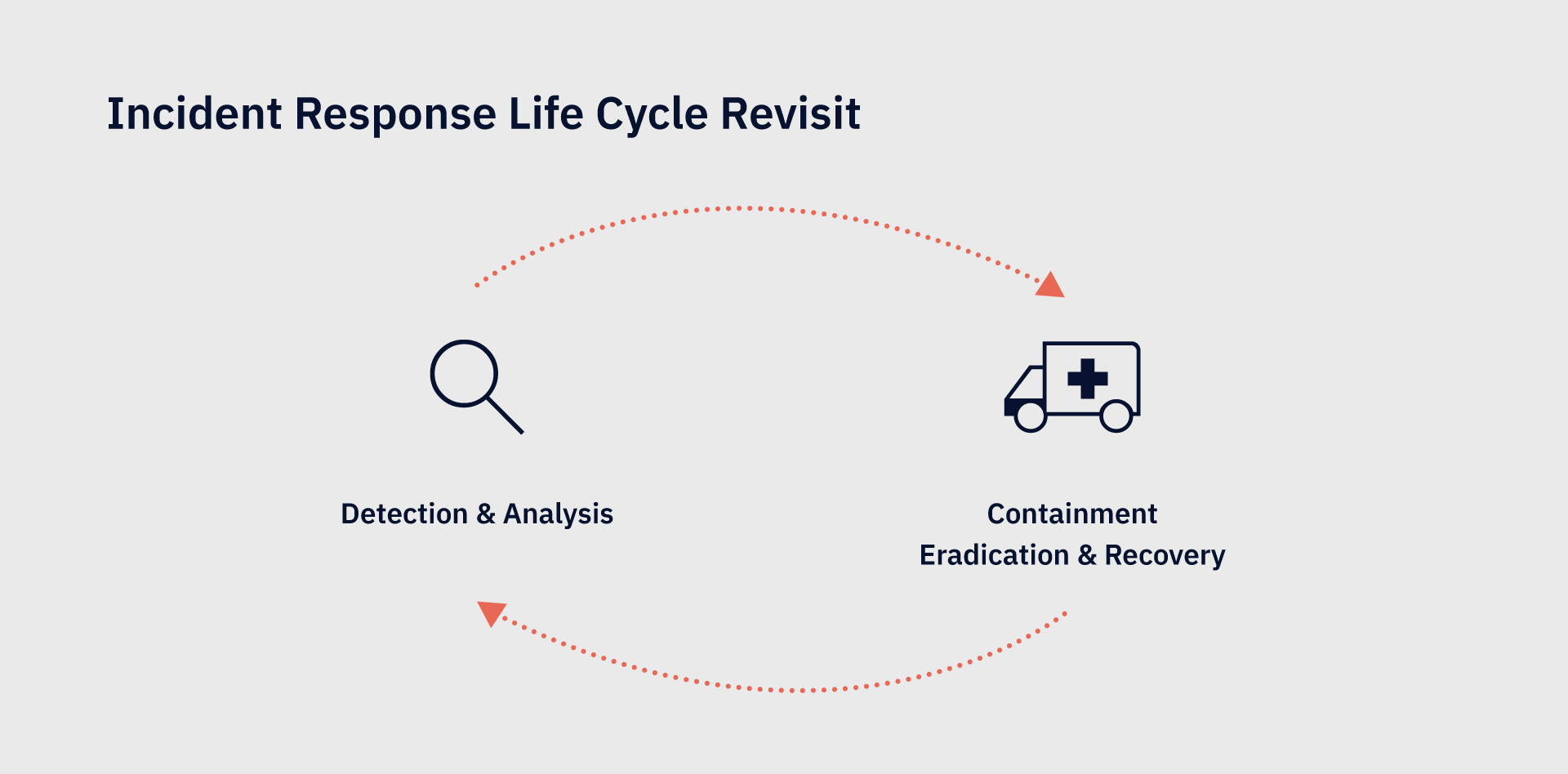

- Detection & Analysis การตรวจจับและวิเคราะห์ จะต้องพิจารณาระบบที่มีความเหมาะสมกับองค์กร ซึ่งการตรวจจับของระบบจะขึ้นอยู่กับรูปแบบของการโจมตี เมื่อระบบตรวจพบภัยคุกคาม จะทำการแจ้งเตือน (Alert) หรือ เก็บบันทึกข้อมูล (Log) นำมาใช้ในการวิเคราะห์หาความผิดปกติที่เกิดขึ้น และสาเหตุการโจมตีให้ถูกต้องแม่นยำ รวมไปถึงการจัดลำดับความสำคัญของ Incident เพื่อให้ดำเนินการในขั้นตอนถัดไปได้เร็วขึ้น

Containment, Eradication & Recovery การควบคุมความเสียหายและการกู้คืนระบบ การควบคุมความเสียหายด้วยวิธีการที่เหมาะสมจะป้องกันไม่ให้ความเสียหายกระจายออกไปในวงกว้าง เช่น การปิดระบบ (Shut Down) หรือ ตัดการเชื่อมต่อทางเครือข่ายทั้งหมด (Network disconnection)

เมื่อมีการควบคุมความเสียหายและทำการเก็บหลักฐานเพิ่มเติมทั้งหมดแล้ว ข้อมูลจะต้องถูกนำกลับมาวิเคราะห์เพื่อกำจัดต้นตอของภัยคุกคามให้ออกจากระบบทั้งหมด เช่น การยกเลิก User Account ที่ผู้บุกรุกใช้เข้าสู่ระบบ หลังจากนั้นจึงทำการกู้คืนระบบให้กลับมาทำงานปกติ

4. Post-Incident Activity การดำเนินการหลังจากการตอบสนองต่อภัยคุกคามทางไซเบอร์หลังจากเหตุการณ์สงบลง ข้อมูลต่างๆจะถูกนำมาวิเคราะห์เพื่อหาต้นตอสาเหตุ เพื่อใช้ในการพัฒนาและปรับปรุงแนวทางในการรับมือและตอบสนองต่อภัยคุกคามทางไซเบอร์ที่อาจเกิดขึ้นในอนาคต รวมทั้งการใช้ข้อมูลจาก Issue Tracking System เพื่อปรับปรุงและพัฒนากระบวนการในการรับมือให้ดีขึ้น

จะเห็นได้ว่าการทำ Incident Respond นั้นมีด้วยกันหลายขั้นตอน และในหลายๆ ขั้นตอนก็สามารถนำเทคโนโลยีเข้ามาช่วยได้ ไม่จำเป็นต้องทำด้วยการ Manual ซึ่ง CYBER ELITE มีเครื่องมือที่ช่วยในการตอบสนองต่อการโจมตีทางไซเบอร์ได้อย่างรวดเร็วและมีประสิทธิภาพ มากไปกว่านั้นเรามีผู้เชี่ยวชาญที่ผ่านการคัดเลือกเข้ามาช่วยวิเคราะห์สาเหตุการโจมตีได้อย่างถูกต้องแม่นยำอีกด้วย โดยที่องค์กรสามารถแจ้งมาที่ CYBER ELITE หากพบความผิดปกติ โดยที่ไม่ต้องรับภาระค่าใช้จ่ายในการตอบสนองต่อภัยคุกคาม

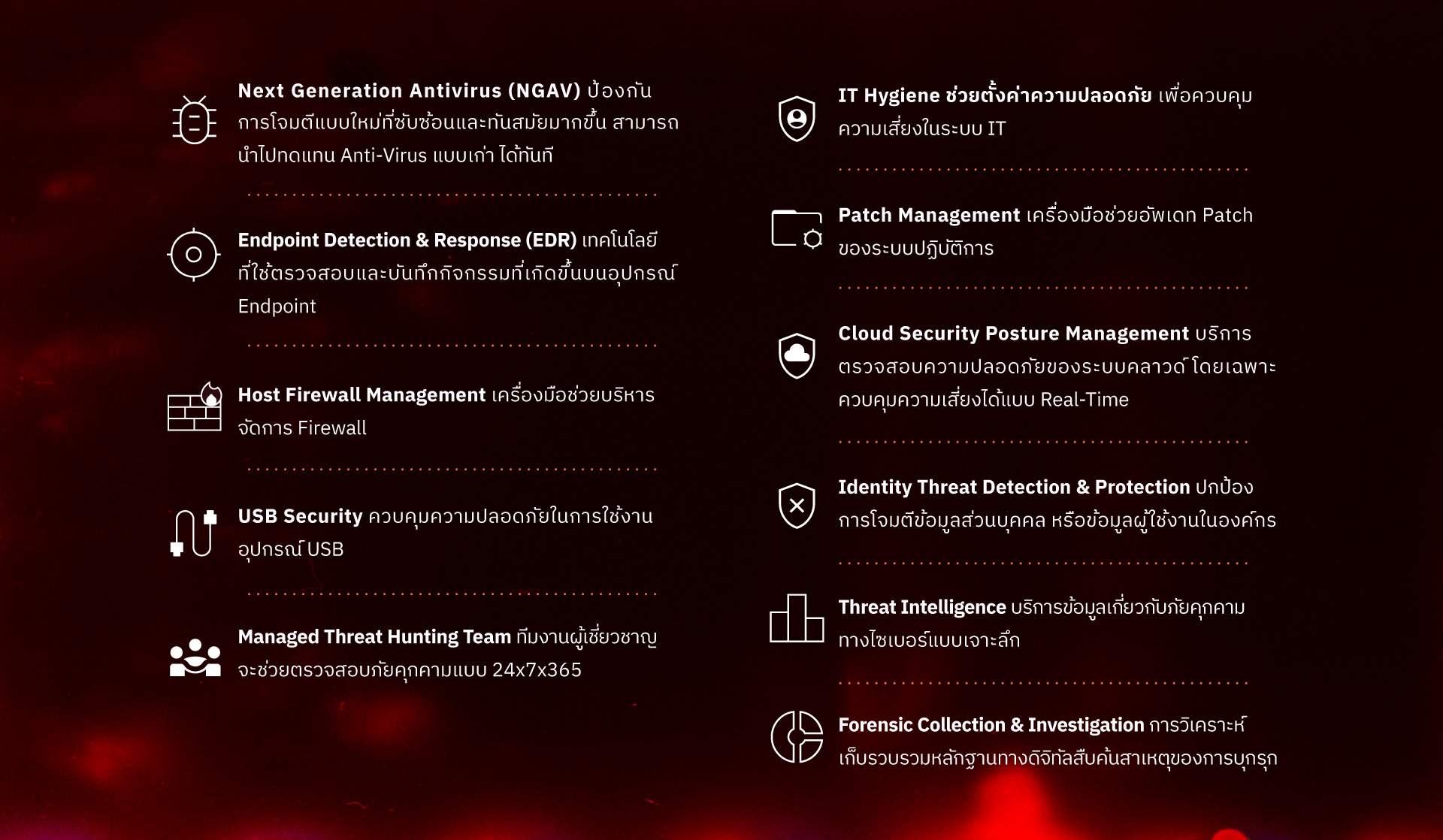

- Next Generation Antivirus (NGAV) จะเข้ามาช่วยป้องกันภัยคุกคามทั้งแบบ Malware และเทคนิคการโจมตีแบบอื่นๆ ที่เกิดขึ้นบนอุปกรณ์ Endpoint สามารถนำไปทดแทน Legacy Antivirus หรือ Anti-Virus แบบเก่า ได้ทันที โดยใช้เทคโนโลยี AI ช่วยระบุพฤติกรรมและป้องกันการโจมตีที่เป็นอันตราย

- Endpoint Detection & Response (EDR) คือเทคโนโลยีและวิธีการที่ใช้ในการตรวจสอบและตอบสนองต่อความเสี่ยงที่เกิดขึ้นในอุปกรณ์ Endpoint ทำหน้าที่ตรวจสอบและบันทึกกิจกรรมที่เกิดขึ้นบนอุปกรณ์ปลายทาง และทำการวิเคราะห์เพื่อตรวจสอบการกระทำที่เป็นอันตรายหรือขั้นตอนการโจมตีที่อาจเกิดขึ้น

- Host Firewall Management เครื่องมือช่วยบริหารจัดการ Firewall ที่อยู่ภายใต้เครือข่ายขององค์กร ให้มีการกำหนดค่าตรงตามนโยบายที่องค์กรกำหนดไว้ ที่จะทำให้การจัดการ Firewall ในองค์กรเป็นเรื่องง่าย

- USB Security ป้องกันและควบคุมความปลอดภัยที่เกี่ยวข้องกับการใช้งานอุปกรณ์ USB ในระบบคอมพิวเตอร์หรืออุปกรณ์อิเล็กทรอนิกส์อื่น ๆ ซึ่งมีประเภทหลากหลาย เช่น แฟลชไดรฟ์ (Flash drive), มือถือ, แท็บเล็ต, กล้องถ่ายภาพ, ปากกา USB และอื่น ๆ

- Managed Threat Hunting Team โดยทีมงานผู้เชี่ยวชาญทางด้านการรักษาความปลอดภัยช่วยตรวจสอบ ปกป้อง และแจ้งเตือนให้กับองค์กรของคุณแบบ 24x7x365

- IT Hygiene ช่วยตรวจสอบ และควบคุมความเสี่ยงในระบบ IT เพื่อให้แน่ใจว่ามีการตั้งค่าความปลอดภัยที่ดี รวมไปถึงเครื่องมือช่วยตรวจสอบการใช้งานแอพพลิเคชันหรือ User Account ที่ใช้งานทั้งหมดภายในองค์กร

- Patch Management เครื่องมือช่วยบริหารจัดการการอัพเดท Patch ของระบบปฏิบัติการหรือแอพพลิเคชัน เพื่อให้ระบบปฏิบัติการของเครื่องนั้นมีการอัพเดทเพียงพอต่อการตรวจจับภัยคุกคามและสามารถรับมือกับภัยคุกคามได้ทันที

- Cloud Security Posture Management ผลิตภัณฑ์สำหรับระบบ Cloud ที่พัฒนาช่วยในการจัดการและควบคุมความปลอดภัย มีความสามารถในการตรวจสอบและแสดงข้อมูลการโจมตีที่เกิดขึ้นแบบ Real-Time และแม่นยำ

- Identity Threat Detection & Protection ปกป้องการโจมตีระดับ Identity ได้ เช่น การขโมย Credential จากผู้ไม่หวังดี ที่สามารถทำให้เกิดการโจมตีที่กระจายวงกว้างเพิ่มมากขึ้นได้อีกในอนาคต

- Threat Intelligence บริการข้อมูลเกี่ยวกับภัยคุกคามทางไซเบอร์แบบเจาะลึก และการนำข้อมูลที่มีมาวิเคราะห์อย่างมีประสิทธิภาพเพื่อให้รู้เท่าทันภัยคุกคาม และตรวจจับได้อย่างมีอประสิทธิภาพมากขึ้น

- Forensic Collection & Investigation การวิเคราะห์เก็บรวบรวมหลักฐานทางดิจิทัล ช่วยในการสืบค้นสาเหตุของการบุกรุก และรายงานหลักฐานทางดิจิทัล เพื่อให้องค์กรสามารถนำไปใช้ในกระบวนการตัดสินใจ หรือการตรวจสอบกฎหมายต่อไป

เครื่องมือทั้งหมดนี้ CYBER ELITE สามารถนำเข้าไปช่วยเหลือท่านทันทีที่เกิดเหตุ เพื่อทำการจำกัดขอบเขตความเสียหาย ไม่ให้กว้างเกินความควบคุมได้ทันทีที่เกิดเหตุ โดยท่านไม่ต้องคำนึงถึงค่าใช้จ่าย จนกว่าเหตุการณ์จะสงบลงหรือภายใน 60 วัน

หลังจากที่เรารู้จักกับขั้นตอนและเครื่องมือสำหรับกอบกู้สถานการณ์ ในบทความหน้า CYBER ELITE🦉จะพาทุกท่านไปทำความรู้จักกับนักดับเพลิงตัวจริง (incident responder) ที่มีประสบการณ์ในการป้องกันภัยคุกคามให้กับองค์กรมาอย่างมากมาย จะเข้ามาให้ความรู้ในเชิงเทคนิคเกี่ยวกับเครื่องมือที่ใช้ในการตรวจจับการโจมตี และการสืบสวนเหตุการณ์การโจมตี ไปจนถึงการกู้คืนระบบให้กลับมาใช้งานได้ปกติ