จากบทความที่แล้ว เราได้เห็นถึงตัวเลขที่แสดงถึงผลกระทบของแรนซัมแวร์ในภาคการเงิน ธนาคาร และอันดับความร้ายแรงของกลุ่มอาชญากรไซเบอร์ที่ใช้แรนซัมแวร์ในการโจมตีกันไปแล้ว ในบทความนี้เราจะมาบอกเล่าถึงตัวอย่างเหตุการณ์เรียกค่าไถ่ที่เคยเกิดขึ้น และการเตรียมรับมือกับภัยคุกคามทางไซเบอร์ให้อุตสาหกรรมการเงินรอดพ้นจากการถูกโจมตี

กลุ่มแรนซัมแวร์ยังคงมุ่งเป้าการโจมตีไปที่องค์กรต่างๆ ทั่วโลก เห็นได้จากปีที่ผ่านมาอัตราการโจมตีด้วยแรนซัมแวร์ในแต่ละวันมีจำนวนเพิ่มขึ้นเกือบถึงสองเท่า อีกทั้งปัจจุบันนี้ยังมีการเกิดใหม่ของกลุ่มแรนซัมแวร์แบบเล็งเป้าหมาย ซึ่งมักจะเน้นไปที่บริษัทใหญ่ อย่างเช่นอุสาหกรรมที่เกี่ยวกับธนาคาร สถาบันการเงิน และธุรกิจประกันภัย เนื่องจากได้รับผลตอบแทนจากการโจมตีที่สูง ในปัจจุบัน “Ransomware 3.0” เป็นภัยคุกคามเวอร์ชันที่อันตรายขึ้น ที่ไม่เพียงแค่เข้ารหัสข้อมูลและเรียกค่าไถ่เท่านั้น ยังสามารถโจมตีทรัพย์สินและทำลายระบบสารสนเทศขององค์กร ที่มีความรุนแรงและความซับซ้อนมากขึ้นเมื่อเทียบกับการโจมตีแรนซัมแวร์ในอดีต ไม่ว่าจะเป็นการขโมยข้อมูลหรือไฟล์สำคัญที่ถูกแฮกออกมาขายทอดตลาด การโจมตีแบบดีดอส (DDoS) หรือการใช้ข้อมูลที่ถูกขโมยจากการโจมตีก่อนหน้านี้เพื่อโจมตีเป้าหมายใหม่ ๆ เช่น การฟิชชิงแบบระบุเป้าหมาย (Spear Phishing)

ตัวอย่างเหตุการณ์การโจมตีที่เกิดขึ้นกับอุตสาหกรรมการเงินที่ธนาคารขนาดใหญ่หลายแห่ง ตกเป็นเป้าหมายของแรนซัมแวร์ ดังนี้

- เมื่อวันที่ 13 พฤษภาคม 2023 ธนาคาร Syariah Indonesia ซึ่งเป็นหนึ่งในสถาบันการเงินที่โดดเด่นที่สุดในประเทศอินโดนีเซีย ได้กลายเป็นเหยื่อของการโจมตีด้วยแรนซัมแวร์ จากกลุ่มอาชญากรรมไซเบอร์ที่มีชื่อว่า “LockBit” เจาะข้อมูลการเข้าสู่ระบบของธนาคารได้สำเร็จ ซึ่งส่งผลให้ระบบของธนาคารหยุดทำงานทั้งหมด และเกี่ยวข้องกับการรั่วไหลของข้อมูลที่สำคัญจํานวนมหาศาล โดยอ้างว่าประสบความสําเร็จในการเข้าถึงข้อมูลประมาณ 5 เทราไบต์ ครอบคลุมรายละเอียดส่วนบุคคลของลูกค้าและพนักงานกว่า 15 ล้านคน โดยมีรายงานว่าข้อมูลที่รั่วไหลรวมถึงหมายเลขโทรศัพท์ ที่อยู่ ชื่อ ข้อมูลเอกสาร ยอดคงเหลือในบัญชี หมายเลขบัตร บันทึกธุรกรรม เป็นข้อมูลความลับของลูกค้าที่ธนาคารเก็บรักษาไว้

- เมื่อวันที่ 2 มิถุนายน 2023 ผู้ให้บริการทางการเงินรายใหญ่ Globalcaja ที่ตั้งอยู่ในเมือง Albacete ประเทศสเปน ต้องรับมือกับเหตุการณ์การโจมตีจากแรนซัมแวร์ ที่ส่งผลกระทบต่อสำนักงานกว่า 300 แห่งทั่วสเปน และให้บริการแก่ประชาชนกว่า 500,000 คน Globalcaja ให้บริการสินเชื่อผู้บริโภคเกินที่เกิน 6 พันล้านเหรียญสหรัฐ และมีพนักงาน 1,000 คน โดยกลุ่มแรนซัมแวร์ Play ได้ขโมยข้อมูลส่วนบุคคลที่เป็นความลับและเอกสารของพนักงาน เช่น หนังสือเดินทาง, สัญญา และอื่น ๆ ซึ่งทำให้ธนาคารต้องปิดการทำงานของสำนักงานบางแห่ง

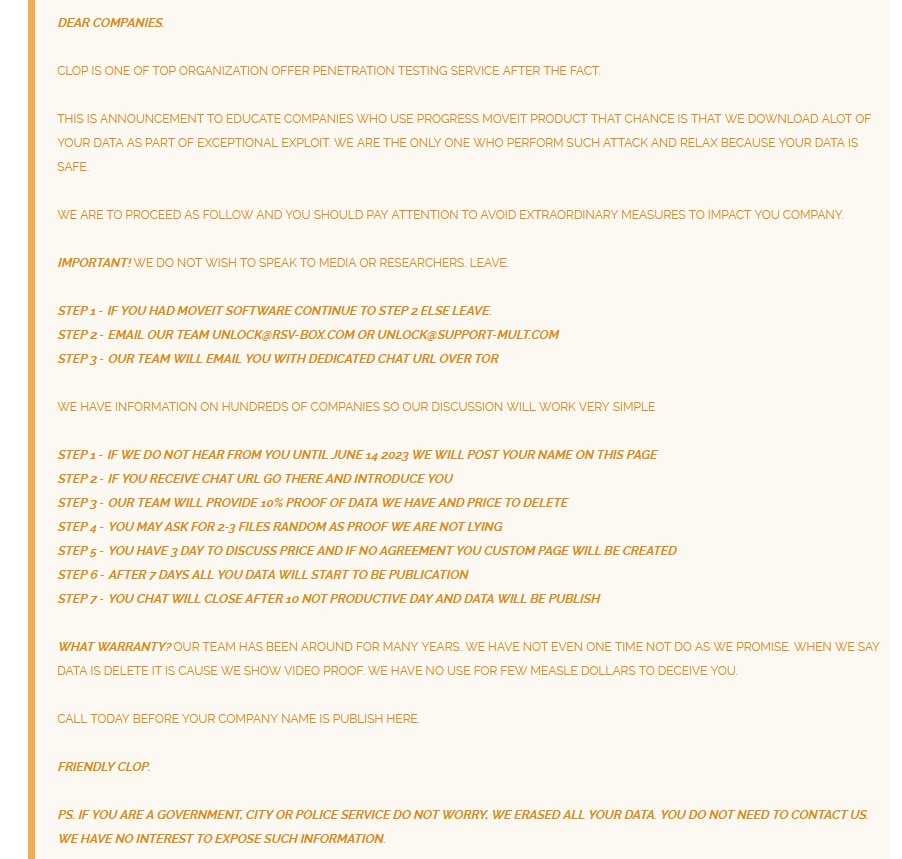

- ในเดือนกรกฎาคม 2023 มีรายงานเกี่ยวกับการโจมตีธนาคารที่สำคัญได้แก่ Bangladesh Krishi Bank, United Bank และ Cadence Bank เป็นการโจมตีจากกลุ่ม AlphVM Blackcat ซึ่งเป็นกลุ่มที่อันตรายและมีความรู้ความเชี่ยวชาญในด้านการโจมตีทางไซเบอร์ส่งผลกระทบต่อความมั่นคงปลอดภัยของธนาคารและความเป็นส่วนตัวของลูกค้า ในขณะที่อีกสองแห่งถูกโจมตีจากกลุ่ม Cl0p Ransomware ซึ่งเป็นกลุ่มที่ใช้แรนซัมแวร์เพื่อเข้าถึงระบบและเข้ารหัสข้อมูล ซึ่งการโจมตีดังกล่าวนี้ได้สร้างความไม่สบายใจต่อลูกค้าของธนาคาร

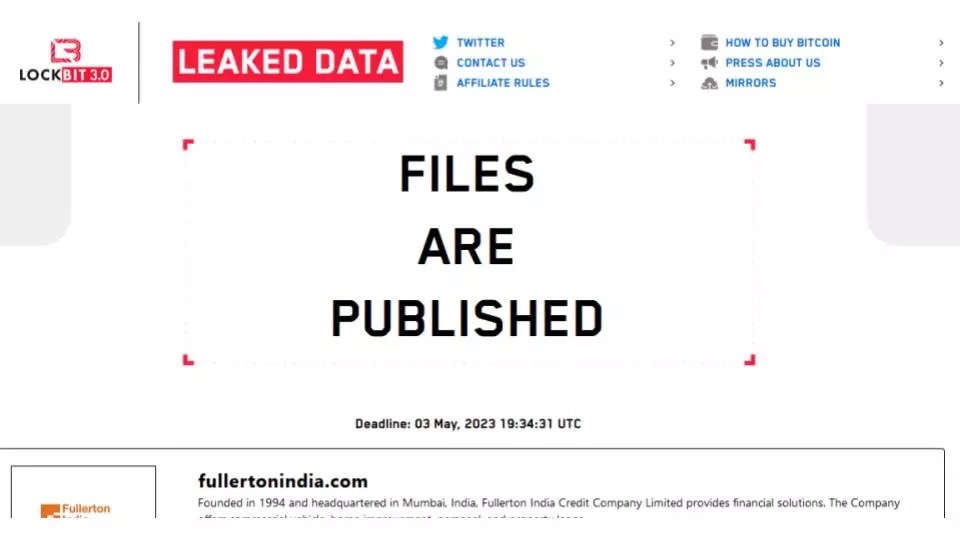

- เมื่อวันที่ 3 พฤษภาคม 2023 กลุ่มแรนซัมแวร์ LockBit 3.0 ได้เผยแพร่ข้อมูลที่มีความสำคัญของ Fullerton India เช่น สัญญากู้ยืม สถานะของบัญชีลูกค้า ข้อมูลการโอนเงิน และข้อมูลส่วนบุคคล (PII) หมายเลขบัตร Aadhaar ที่จะระบุตัวตน ที่อยู่อาศัย ข้อมูลที่อ่อนไหวอื่น ๆ ทางการเงินของลูกค้าที่ถูกเผยแพร่บนเว็บดาร์กเว็บ มีขนาดมากกว่า 600 GB และข่มขู่ว่าต้องการค่าไถ่มูลค่ากว่า 3 ล้านเหรียญสหรัฐหรือประมาณ 24 โครรูปี ซึ่งให้องค์กรชำระเงินภายในระยะเวลา 10 วัน

- เมื่อวันที่ 21 พฤษภาคม 2023 ธนาคารของรัฐในประเทศแอฟริกาใต้ ถูกโจมตีด้วยแรนซัมแวร์ Akira ที่ตั้งอยู่ในรัสเซีย โดยธนาคารมีรายได้สุทธิต่อปีประมาณ 122 ล้านดอลลาร์ และมีพนักงานมากกว่า 600 คน โดยธนาคารมีการจ้างงานกับ DBSA มีข้อมูลทางการเงินของลูกค้า ซึ่งแฮกเกอร์ พยายามปลอมตัวเป็นผู้มีส่วนได้ส่วนเสียโดยใช้ข้อมูลส่วนบุคคลที่ทราบจากการบุกรุก เช่น ข้อมูลธุรกิจ ชื่อกรรมการและผู้ถือหุ้น เอกสารแสดงตัวตน และข้อมูลติดต่อ รวมถึงหมายเลขโทรศัพท์และที่อยู่อีเมล อาจถูกเข้าถึงโดยผิดกฎหมาย

วิธีการเบื้องต้นที่สามารถช่วยองค์กรระบุและตรวจสอบการละเมิดข้อมูลที่อาจเกิดขึ้น เพื่อลดความเสี่ยงสำหรับอุตสาหกรรมการเงินจากการโจมตีแรมซัมแวร์ ได้แก่

- การสำรองข้อมูลที่มีความปลอดภัย เพื่อให้ข้อมูลสำคัญที่ถูกสำรองไว้เป็นประจำสามารถกู้คืนได้หากมีการโจมตีแรนซัมแวร์เกิดขึ้น

- การตรวจสอบความปลอดภัยของเครือข่าย หรือการสแกนเครือข่ายอย่างต่อเนื่อง เพื่อตรวจหาสัญญาณของพฤติกรรมที่มีความเสี่ยง ร่วมกับการใช้โซลูชันความปลอดภัยอื่น ๆ เช่น การติดตั้งไฟวอลล์, ซอฟต์แวร์ป้องกันไวรัส ระบบตรวจจับการบุกรุก (Intrusion Detection System หรือ IDS) ประเมินความปลอดภัยในระหว่างกระบวนการเปลี่ยนแปลงระบบดิจิทัลและแอปพลิเคชันใหม่ ๆ เพื่อช่วยให้สามารถนำใช้ได้ตรงตามเป้าหมาย

- ใช้แผนการควบคุมการเข้าถึงอย่างมีระบบ ทำให้สามารถจำกัดการเคลื่อนไหวของผู้โจมตีในเครือข่ายได้อย่างมีประสิทธิภาพ

- ใช้การเข้ารหัสข้อมูล โดยเฉพาะข้อมูลที่มีความละเอียดอ่อนสูง

- ใช้แนวทาง Risk-based ในการรักษาความปลอดภัยบนคลาวด์ให้ความสำคัญกับความเสี่ยงที่เกี่ยวข้อง เช่น ประเภทของข้อมูลที่เก็บบนคลาวด์ เพื่อให้มั่นใจว่ามีการตั้งค่าการเข้ารหัส และควบคุมการเข้าถึงข้อมูลอย่างเหมาะสม

- มีการตรวจสอบสิทธิ์การเข้าถึงที่เข้มงวด เช่น การตรวจสอบสิทธิ์แบบหลายปัจจัย เพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต

- ใช้เครื่องมือและบริการรักษาความปลอดภัยบนคลาวด์ที่ให้การตรวจสอบแบบเรียลไทม์ การตรวจจับภัยคุกคาม และตอบสนองต่อเหตุการณ์ภัยคุกคามได้อย่างรวดเร็ว

- ตรวจสอบและอัพเดตการตั้งค่าบนระบบคลาวด์เป็นประจํา เพื่อให้สอดคล้องกับมาตรฐานความปลอดภัยในองค์กร

แนวทางการรับมือกับภัยคุกคามทางไซเบอร์เมื่อองค์กรร่วมทำงานกับผู้ให้บริการภายนอก อาจนำเทคโนโลยีใหม่ๆ เข้ามาใช้งาน สร้างข้อมูลที่ซับซ้อนเพิ่มมากขึ้นส่งผลให้การจัดเก็บข้อมูลไม่มีประสิทธิภาพมากพอ อาชญากรไซเบอร์จะใช้ประโยชน์จากช่องโหว่ในระบบเหล่านี้ โดยค้นหาเส้นทางจากผู้ให้บริการภายนอกเพื่อเจาะระบบเข้าไปในสถาบันที่ใหญ่ขึ้น โดยมีวิธีการที่จะช่วยลดผลกระทบได้ ดังนี้

- ใช้งานรูปแบบการรักษาความปลอดภัยแบบไม่เชื่อมโฮสต์ หากในเครือข่ายและอุปกรณ์ทั้งหมดอาจถูกโจมตี องค์กรจะสามารถควบคุมการเข้าถึงข้อมูลได้

- การประเมินความปลอดภัยและการทดสอบการเจาะระบบเป็นประจํา เพื่อระบุและแก้ไขช่องโหว่

- ใช้โปรแกรมการจัดการช่องโหว่ที่ครอบคลุม เพื่อระบุและจัดการกับช่องโหว่ทั่วทั้งระบบ รวมไปถึงการตรวจสอบการเชื่อมต่อกับผู้ให้บริการภายนอกเป็นประจํา

- ใช้รูปแบบความปลอดภัย zero-trust ซึ่งจะถือว่าการรับส่งข้อมูลจากอุปกรณ์เครือข่ายทั้งหมดอาจถูกบุกรุก และใช้การควบคุมการเข้าถึงและการแบ่งส่วนอย่างเข้มงวดเพื่อจํากัดพื้นที่การโจมตีในเครือข่าย

- ผู้เชี่ยวชาญในสาขานี้ต้องการการฝึกอบรมอย่างต่อเนื่อง ใช้ระบบข้อมูลความปลอดภัยและการจัดการเหตุการณ์ (SIEM) เพื่อเปิดใช้งานการตรวจสอบแบบเรียลไทม์ การตรวจจับภัยคุกคาม และการตอบสนองต่อเหตุการณ์ หรือเป็นพันธมิตรกับผู้ให้บริการความปลอดภัยทางไซเบอร์ที่เชื่อถือได้เพื่อเพิ่มความเชี่ยวชาญและความสามารถในการป้องกันภัยคุกคามขั้นสูง

การวางแผนป้องกันการโจมตีทางไซเบอร์ในอุตสาหกรรมการเงินในอนาคต ทั้งภาครัฐและเอกชนควรให้ความร่วมมือในการสร้างความตระหนักในการจัดอบรมพนักงาน ให้สามารถวิเคราะห์และจัดการความเสี่ยงทางไซเบอร์ได้ มีการตรวจหาช่องโหว่ด้านความปลอดภัยเพื่อนำไปพัฒนากลยุทธ์ที่มีประสิทธิภาพในรับมือการโจมตีของแรนซัมแวร์รูปแบบใหม่ ๆ โดยที่องค์กรสามารถประเมินความถูกต้องได้จากมาตรฐานการดำเนินการทางด้านความปลอดภัยทางไซเบอร์ (NIST) สำหรับอุตสาหกรรมทางการเงิน เพื่อให้แน่ใจว่าระบบเป็นไปตามมาตรฐานและปลอดภัย

CYBER ELITE มีผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ มีบริการให้คำปรึกษาเพื่อเตรียมความพร้อมในการรับมือกับภัยคุกคามทางไซเบอร์ เสริมสร้างระบบความปลอดภัยในอุตสาหกรรมการเงินด้วยเทคโนโลยีระดับโลก ช่วยประเมินความเสี่ยงเพื่อหาช่องโหว่ที่อาจเกิดขึ้น เพื่อช่วยจัดการระบบการรักษาความปลอดภัยในองค์กรให้มีประสิทธิภาพ สามารถแก้ไขปัญหาและเสริมสร้างความปลอดภัยให้กับระบบที่มีความซับซ้อนได้อย่างเหมาะสม พร้อมรับมือกับภัยคุกคามทางไซเบอร์ได้โดยทันที

สนใจรับบริการด้าน Cybersecurity ติดต่อ CYBER ELITE ได้ทุกช่องทาง

- Email: [email protected]

- Tel: 094-480-4838

- LINE Official: https://line.me/R/ti/p/@cyberelite

- Website: https://www.cyberelite.co

- LinkedIn: https://bit.ly/36M3T7J

- Youtube: https://bit.ly/3sCqOen